1. 將套件庫來源設定成 Taiwan

# sed -i ‘s/^Server/#Server/’ /etc/pacman.d/mirrorlist

# sed -i ‘373s/#Server/Server/’ /etc/pacman.d/mirrorlist

2. 更新套件庫

# pacman -Syy

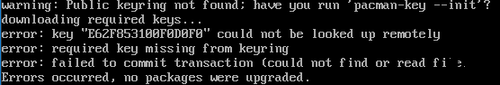

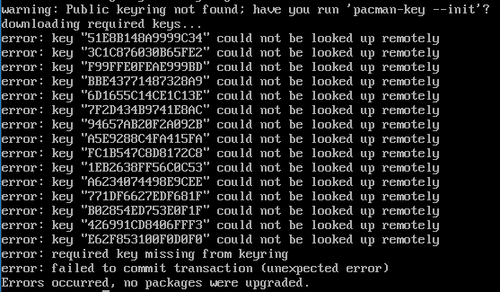

[@more@]3. 更新金鑰

執行時間會有些久

# pacman-key –init

# rm -rf /etc/pacman.d/gnupg/

# rm -rf /root/.gnupg/

# gpg –refresh-keys

# pacman-key –init && pacman-key –populate

gpg: /etc/pacman.d/gnupg/trustdb.gpg: trustdb created

gpg: no ultimately trusted keys found

gpg: starting migration from earlier GnuPG versions

gpg: porting secret keys from ‘/etc/pacman.d/gnupg/secring.gpg’ to gpg-agent

gpg: migration succeeded

gpg: Generating pacman keyring master key…

gpg: key 6C2605DB2059BF97 marked as ultimately trusted

gpg: directory ‘/etc/pacman.d/gnupg/openpgp-revocs.d’ created

gpg: revocation certificate stored as ‘/etc/pacman.d/gnupg/openpgp-revocs.d/EE25 24C9262539E30E67A6B66C2605DB2059BF97.rev’

gpg: Done

==> Updating trust database…

gpg: marginals needed: 3 completes needed: 1 trust model: pgp

gpg: depth: 0 valid: 1 signed: 0 trust: 0-, 0q, 0n, 0m, 0f, 1u

==> Appending keys from archlinux.gpg…

==> Locally signing trusted keys in keyring…

-> Locally signing key 684148BB25B49E986A4944C55184252D824B18E8…

-> Locally signing key 91FFE0700E80619CEB73235CA88E23E377514E00…

-> Locally signing key AB19265E5D7D20687D303246BA1DFB64FFF979E7…

-> Locally signing key 0E8B644079F599DFC1DDC3973348882F6AC6A4C2…

-> Locally signing key 44D4A033AC140143927397D47EFD567D4C7EA887…

-> Locally signing key 27FFC4769E19F096D41D9265A04F9397CDFD6BB0…

==> Importing owner trust values…

gpg: setting ownertrust to 4

gpg: inserting ownertrust of 4

gpg: setting ownertrust to 4

gpg: setting ownertrust to 4

gpg: setting ownertrust to 4

gpg: setting ownertrust to 4

==> Disabling revoked keys in keyring…

-> Disabling key 7FA647CD89891DEDC060287BB9113D1ED21E1A55…

-> Disabling key D4DE5ABDE2A7287644EAC7E36D1A9E70E19DAA50…

-> Disabling key BC1FBE4D2826A0B51E47ED62E2539214C6C11350…

-> Disabling key 63F395DE2D6398BBE458F281F2DBB4931985A992…

-> Disabling key 8F76BEEA0289F9E1D3E229C05F946DED983D4366…

-> Disabling key 81D7F8241DB38BC759C80FCE3A726C6170E80477…

-> Disabling key E7210A59715F6940CF9A4E36A001876699AD6E84…

-> Disabling key F5A361A3A13554B85E57DDDAAF7EF7873CFD4BB6…

-> Disabling key 9515D8A8EAB88E49BB65EDBCE6B456CAF15447D5…

-> Disabling key 4A8B17E20B88ACA61860009B5CED81B7C2E5C0D2…

-> Disabling key 0B20CA1931F5DA3A70D0F8D2EA6836E1AB441196…

-> Disabling key 66BD74A036D522F51DD70A3C7F2A16726521E06D…

==> Updating trust database…

gpg: marginals needed: 3 completes needed: 1 trust model: pgp

gpg: depth: 0 valid: 1 signed: 6 trust: 0-, 0q, 0n, 0m, 0f, 1u

gpg: depth: 1 valid: 6 signed: 68 trust: 0-, 0q, 0n, 6m, 0f, 0u

gpg: depth: 2 valid: 68 signed: 7 trust: 68-, 0q, 0n, 0m, 0f, 0u

gpg: next trustdb check due at 2017-09-07

# pacman-key –refresh-keys

4. 更新已安裝套件

# pacman -Syu

5. 安裝 OpenSSH Server

# pacman -S openssh

# systemctl enable sshd.service

# systemctl start sshd.service

6.設定時區

# rm -rf /etc/localtime

# ln -s /usr/share/zoneinfo/Asia/Taipei /etc/localtime

# date

7. 安裝 vim 及 mlocate / dnsutils / net-tools 套件

# pacman -S vim mlocate dnsutils net-tools zip unzip p7zip ntp ssmtp logwatch screen colordiff net-snmp wget

8. 安裝 cronie 工作排程

# pacman -S cronie

啟動 cronie

# systemctl start cronie

設定開機時啟動

# systemctl enable cronie

9. 安裝 syslog-ng

# pacman -S syslog-ng

設定開機時啟動

# systemctl enable syslog-ng

啟動 syslog-ng

# systemctl start syslog-ng